Cas d'utilisation : importation d'une analyse de sécurité tierce comme alternative à l'exécution d'une évaluation

Plutôt que d'exécuter une évaluation sur une stratégie de vulnérabilité,

Automation for Secure Hosts Vulnerability Cloud

prend en charge l'importation d'analyses de sécurité générées par divers fournisseurs tiers. Au lieu d'exécuter une évaluation sur une stratégie de vulnérabilité, vous pouvez importer une analyse de sécurité tierce directement dans

Automation Config

et corriger les avis de sécurité qu'elle a identifiés à l'aide de Automation for Secure Hosts Vulnerability Cloud

. Pour plus d'informations sur l'exécution d'une évaluation standard, reportez-vous à la section Comment exécuter une évaluation de vulnérabilité.Automation for Secure Hosts Vulnerability Cloud

prend en charge les analyses tierces à partir de :- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

Lorsque vous importez une analyse tierce dans une stratégie de sécurité,

Automation Config

met en correspondance les minions avec les nœuds identifiés par l'analyse. Par défaut, tous les utilisateurs de

Automation Config

peuvent accéder à l'espace de travail Connecteurs. Cependant, l'autorisation d'exécuter l'importation du fournisseur de vulnérabilité ainsi qu'une licence Automation for Secure Hosts Vulnerability Cloud

sont requises pour qu'un utilisateur importe correctement des vulnérabilités à partir d'un connecteur.Le tableau de bord de stratégie de sécurité répertorie les avis identifiés par l'analyse tierce, ainsi que si chaque avis est pris en charge ou non pour la correction.

Si la taille de votre fichier d'exportation est importante, vous devrez peut-être analyser un plus petit segment de nœuds dans votre réseau avec votre outil tiers. Vous pouvez également importer des analyses de grande taille à l'aide de l'interface de ligne de commande ou de l'API.

Après l'importation de votre analyse, la stratégie affiche un résumé que vous pouvez basculer entre deux vues : Vulnérabilités prises en charge et Vulnérabilités non prises en charge. Les vulnérabilités prise en charge sont les avis disponibles pour correction à l'aide d'

Automation Config

. Les vulnérabilités non prises en charge sont des avis qui ne peuvent pas être corrigés à l'aide d'Automation Config

.

Cette option de basculement entre deux vues est disponible uniquement pour les données importées par le fournisseur. Les données créées à l'aide du contenu

Automation for Secure Hosts

n'affichent pas cette vue dans le champ de bascule.Configuration d’un connecteur tiers

Avant de pouvoir importer une analyse de sécurité tierce, vous devez configurer un connecteur. Le connecteur doit d'abord être configuré à l'aide des clés d'API de l'outil tiers.

Pour configurer un connecteur Tenable.io

Pour configurer un connecteur Tenable.io, accédez à , entrez les détails requis pour le connecteur, puis cliquez sur

Enregistrer

.

Champ de connecteur | Description |

|---|---|

Clé secrète et clé d'accès | Paire de clés requise pour l'authentification dans l'API du connecteur. Pour plus d'informations sur la génération de vos clés, consultez la documentation de Tenable.io. |

URL | URL de base pour les demandes d'API. L'URL par défaut est https://cloud.tenable.com . |

Jours depuis | Interrogez l'historique d'analyses Tenable.io en remontant de ce nombre de jours. Laissez ce champ vide pour que l'interrogation porte sur une période illimitée. Lorsque vous utilisez un connecteur pour importer les résultats d'analyse, Automation for Secure Hosts Vulnerability Cloud utilise les résultats les plus récents par nœud disponibles au cours de cette période.Pour vous assurer que votre stratégie contient les dernières données d'analyse, n'oubliez pas de réexécuter votre importation après chaque analyse. Automation for Secure Hosts Vulnerability Cloud n'interroge pas Tenable.io pour connaître les données d'analyse les plus récentes. |

Pour configurer un connecteur Carbon Black (Windows uniquement)

Pour configurer un connecteur Carbon Black, vous devez activer l'autorisation de lecture de périphérique dans Carbon Black Cloud et créer un code de jeton d'API. Pour plus d'informations sur la création de code de jeton d'API, reportez-vous à la page sur l'API d'évaluation de vulnérabilité.

Automation for Secure Hosts

prend uniquement en charge les connecteurs et les analyses de VMware Carbon Black Cloud. Automation for Secure Hosts

utilise uniquement les périphériques ipv4 et Carbon Black pour la correspondance et risk_meter_score pour l'affichage. Aucune autre information n'est utilisée.

Avant de pouvoir configurer un connecteur Carbon Black, vous devez d'abord configurer un environnement de kit de capteur Carbon Black pour minion Windows.

Pour configurer un environnement de kit de capteur Carbon Black :

- Lancez un environnementAutomation Configet déployez un serveur Windows.

- Installez le minion Salt sur le serveur Windows. Pour plus d'informations, reportez-vous à la section Installation du minion Salt.

- Acceptez les clés de master dansAutomation Configet les clés de minion à partir d'Automation Configou du master Salt.

- Installez le kit de capteur Carbon Black sur le minion Windows. Pour plus d'informations, reportez-vous à la section Installation de capteurs sur des charges de travail de machine virtuelle.

- DansAutomation for Secure Hosts, définissez une stratégie avec un groupe cible contenant le minion Windows.

- Une fois l'ingestion d'Automation ConfigVMan terminée, synchronisez le moduleAutomation ConfigCarbon Black à partir du master Salt en exécutant les commandes suivantes :salt mywindowsminion saltutil.sync_modules saltenv=sse.

- Sur le minion Windows, définissez le grain du périphérique Carbon Black en exécutant la commandesalt mywindowsminion carbonblack.set_device_grain.

Après avoir configuré un environnement de kit de capteur Carbon Black, vous pouvez configurer le connecteur Black Carbon dans

Automation Config

en accédant à . Entrez les informations requises pour le connecteur, puis cliquez sur Enregistrer

.

Champ de connecteur | Description |

|---|---|

URL | URL pour les demandes d’API |

Jeton et Clé de l'organisation | Paire de clés requise pour l'authentification dans l'API du connecteur.

Si vous supprimez un connecteur VMware Carbon Black, ces champs sont remplis avec des caractères « xxxx ». Cela permet de conserver le format de clé de jeton « xxxxxxxxxxxxxxxxxxxxxxxxxx/xxxxxxx »  |

Vérifier SSL | La valeur par défaut est définie sur true. |

- Cliquez surCibleset sélectionnezTous les minionsou un minion spécifique pour un groupe de cibles de stratégie.

- Cliquez surExécuter la commande, puis exécutez les commandes suivantes :saltutil.sync_all,carbon_black.set_device_grainetsaltutil.refresh_grains.

Pour configurer un connecteur Qualys

Pour configurer un connecteur Qualys, accédez à , entrez les détails requis pour le connecteur, puis cliquez sur

Enregistrer

.Les informations d'identification de l'URL, du nom d'utilisateur et du mot de passe sont fournies par Qualys.

Comment importer une analyse tierce ?

Vous pouvez importer une analyse tierce à partir d'un fichier, d'un connecteur ou à l'aide de la ligne de commande.

Assurez-vous d'avoir configuré votre connecteur tiers dans l'interface utilisateur des connecteurs.

- Dans votre outil tiers, exécutez une analyse et assurez-vous de sélectionner un scanner qui se trouve sur le même réseau que les nœuds que vous souhaitez cibler. Indiquez ensuite les adresses IP que vous souhaitez analyser. Si vous importez une analyse tierce à partir d'un fichier, exportez l'analyse dans l'un des formats de fichier pris en charge (Nessus, XML ou CSV).

- DansAutomation Config, assurez-vous d'avoir téléchargé le contenuAutomation for Secure Hosts Vulnerability Cloud.

- Dans l'espace de travailAutomation for Secure Hosts Vulnerability Cloud, créez une stratégie de sécurité qui cible les mêmes nœuds que ceux qui ont été inclus dans l'analyse tierce. Assurez-vous que les nœuds que vous avez analysés dans votre outil tiers sont également inclus en tant que cibles dans la stratégie de sécurité. Pour plus d'informations, reportez-vous à la section Comment créer une stratégie de vulnérabilité.Après l'exportation de votre analyse et la création d'une stratégie, vous pouvez l'importer en exécutant la commanderaas third_party_import "filepath" third_party_tool security_policy_name. Par exemple,raas third_party_import "/my_folder/my_tenable_scan.nessus" tenable my_security_policy. Il est recommandé d'importer votre analyse à l'aide de l'interface de ligne de commande si le fichier d'analyse est particulièrement volumineux.

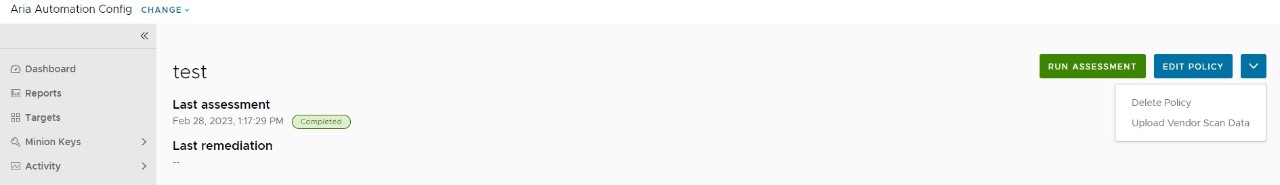

- Dans le tableau de bord de la stratégie, cliquez sur la flèche déroulanteMenu de stratégie, puis sélectionnezTélécharger les données d'analyse du fournisseur.

- Importez votre analyse :

- Si vous importez votre analyse à partir d'un fichier, sélectionnez , puis sélectionnez le fournisseur tiers. Sélectionnez ensuite le fichier pour télécharger votre analyse tierce.

- Si vous importez votre analyse à partir d'un connecteur, sélectionnez et sélectionnez le fournisseur tiers. Si aucun connecteur n'est disponible, le menu vous dirige vers l'espace de travail des paramètres de connecteurs.

Automation for Secure Hosts Vulnerability Cloudmappe vos minions aux nœuds identifiés par l'analyse. En fonction du nombre d'avis et de nœuds affectés, ce processus peut prendre un certain temps.Si vous sélectionnez Qualys comme fournisseur tiers, toutes les analyses doivent être au format XML. Aucun autre format n’est pris en charge. - Sur la page Sélectionner les éléments pris en charge, sélectionnez les avis pris en charge que vous souhaitez inclure dans le cadre de votre importation de fichiers.

- Sur la page Sélectionner les éléments non pris en charge, sélectionnez les avis non pris en charge que vous souhaitez inclure dans le cadre votre importation de fichiers.

- Examinez les avis sans correspondance pour ceux qui ne correspondent pas à un hôte ou à un minion. Par conséquent, ils ne peuvent pas être corrigés viaAutomation Config.

- Cliquez surSuivantet examinez un résumé des éléments qui seront importés dans la stratégie.

- Cliquez surTerminer l'importationpour importer votre analyse.

Les avis sélectionnés sont importés dans

Automation for Secure Hosts Vulnerability Cloud

et figurent comme évaluation dans le tableau de bord de la stratégie. Le tableau de bord de la stratégie affiche également Importé de sous le titre de la stratégie pour indiquer que la dernière évaluation a été importée à partir de votre outil tiers. Les évaluations sont exécutées uniquement lorsque l'analyse est importée. Les évaluations des analyses importées ne peuvent pas être exécutées selon une planification.

Vous pouvez maintenant corriger ces avis. Pour plus d'informations, reportez-vous à la section Comment corriger mes avis.